Bueno, a ver por donde empezamos esta vez......

Aunque creo que el titulo lo dice todo o al menos "casi" os voy a hacer una propuesta, os pongo en situación para que entendáis a que se debe esta publicación.

Hace algún tiempo, en un articulo que publicó Jose, hice un comentario diciendo que me iba a hacer una camiseta, pues bien, todo empezó como una coña y yo, que mira tu por donde a cabezón no me gana nadie, empecé a fraguar esa idea en mi "cabecita".... Ostias estaría bien una camiseta con el logo de la Distro...... en un principio mi idea inicial era encontrar alguna caricatura de un "padre" con su "retoño" entiendase como padre de la criatura al maestro Frannoe, y la criatura no necesita presentación, creo yo, pero bueno, no he encontrado nada que entrara dentro de mi idea inicial, así que bueno, busque un fondo de pantalla de la distro y la puse en una camiseta, pedí opinión y francamente, NO convenció a nadie, así que a seguir buscando, Fran tuvo la gentileza de mandarme una carpeta con los logos de la distro para que las usara como mejor pudiese.

Al tema, como para gustos colores, he hecho algunas camisetas y me gustaría la opinión de todos vosotros, a ver cual sería la más apropiada o la que más convence, por supuesto, estoy abierto a sugerencias y si alguno quiere mandar algún diseño, por mi parte es bienvenido, aún estamos a tiempo.

Aquí os pongo algunas capturas de pantalla.

La primera candidata, simple, con el logo de la distro y la url.

La segunda, el nombre de la distro, con el "famoso" TUX y la url

La tercera, nuestro querido TUX, con un "ombligo" un tanto especial.

La cuarta, un par de pingüinos demostrando su arte en el mismísimo polo norte.

La quinta, puede jugar un poco al despiste, porque no son pingüinos, sino monitos, lo siento... por más que he buscado letras con pingüis no ha habido manera y encontré estas, así que las puse.

Ale, ya está todo, podría seguir mirando, pero entonces creo que no acabaría nunca.

Como os digo, si alguno quiere aportar alguna imagen o diseño para la futura camiseta, será bienvenido.

Ah, me olvidaba, quería hacer una aclaración, esto no es para vender nada ni hacer ningún tipo de merchandising ni nada parecido, es algo que hago yo a nivel PARTICULAR

Un saludo a todos.

lunes, 10 de febrero de 2014

sábado, 8 de febrero de 2014

Modifica documentos PDF y archivos de imagen. (Tambien directos del Escaner)

Hola de nuevo!!!

Quería hablaros de un programa que sirve para como dice el titulo, modificar archivos PDF o de imagen.

El funcionamiento es bastante sencillo, al menos, una vez que te explican lo más básico, así que esa es mi intención, intentar explicar un poquitín como chuta este programa.

Venga, vamos al lío, el programa en cuestión se llama OCRFeeder, y como viene siendo habitual, lo instalaremos desde el Synaptic o al que prefiera desde la terminal pues ya sabe, como siempre:

sudo apt-get install ocrfeeder

*desde el synaptic si no se han marcado, marcad vosotros mismos estos dos paquetes: tesseract-ocr-spa y ocrad. (yo personalmente utilizo tesseract), pero bueno, eso ya es cosa de cada uno.

Ale!!! ya está instalado y nos lo vamos a encontrar en nuestro menú de oficina.

Ahora vamos a empezar a usarlo, imaginaos que lo que queremos es modificar un archivo que ya tenemos guardado en PDF.

Mira tu por donde tengo aquí uno, el trabajo de la hija de una amiga para el instituto, espero que le den por lo menos un notable a la chavala y encima me va a venir bien para usarlo como ejemplo, porque vereis que está escrito en catalán y mira tu por donde voy a "traducirlo" a mi manera, (no te enfades conmigo frannoe si traduzco alguna burrada, que soy de CAI picha) jejeje.

Venga, vamos al lío, abriremos el programa y nos iremos a la opción Archivo-importar PDF.... y seleccionamos el archivo que queramos modificar, (vereis que hay varias opciones, PDF, IMAGEN, DESDE ESCANER....

Bueno, ya lo tenemos seleccionado y ahora aquí viene el "kit" de la cuestión, ¿como lo modificamos?, para el que ya sepa como va, OLÉ, pero para el que no, intentaré explicarlo lo más sencillo posible.

Pulsamos el botón izquierdo del ratón y seleccionamos la parte que queremos, y una vez marcado se nos abrirá una ventana justo al lado que nos da la opción de marcar si lo queremos como TEXTO o como IMAGEN, bien en este caso como es el titulo del trabajo lo vamos a dejar tal cual, entonces para ello marcaremos la opción de IMAGEN.

Como podéis ver, la parte que guardaremos como imagen, se queda de color verde, y la parte de texto es la que está de color azul.

Una vez seleccionado todo, muy importante para poder modificarlo es las partes que hemos subrayado como TEXTO, le pulsamos y en la ventana de la derecha, en la parte de abajo, vereis que os pone el motor de ocr que queréis utilizar, ya os comente que yo uso TESSERACT, pero podéis usar el que mejor os vaya, pues justo al lado hay un botón que pone OCR pues ahí es donde debéis de pulsar y vereis como en la ventana de abajo os sale el texto.

Una vez abierto empezaremos a escribir, insertar imagenes o lo que nos de la gana de hacer. Ya varéis que sólo os da la opción de modificar la parte que seleccionasteis como texto, porque las que son como imagenes se quedan tal cual.

Y nada, ya tenemos casi todo el trabajo hecho, ya sólo nos falta si queremos volverlo pasar a PDF pues dale a exportar y listo. El resultado sería lo que veis aquí abajo.

Quería hablaros de un programa que sirve para como dice el titulo, modificar archivos PDF o de imagen.

El funcionamiento es bastante sencillo, al menos, una vez que te explican lo más básico, así que esa es mi intención, intentar explicar un poquitín como chuta este programa.

Venga, vamos al lío, el programa en cuestión se llama OCRFeeder, y como viene siendo habitual, lo instalaremos desde el Synaptic o al que prefiera desde la terminal pues ya sabe, como siempre:

sudo apt-get install ocrfeeder

*desde el synaptic si no se han marcado, marcad vosotros mismos estos dos paquetes: tesseract-ocr-spa y ocrad. (yo personalmente utilizo tesseract), pero bueno, eso ya es cosa de cada uno.

Ale!!! ya está instalado y nos lo vamos a encontrar en nuestro menú de oficina.

Ahora vamos a empezar a usarlo, imaginaos que lo que queremos es modificar un archivo que ya tenemos guardado en PDF.

Mira tu por donde tengo aquí uno, el trabajo de la hija de una amiga para el instituto, espero que le den por lo menos un notable a la chavala y encima me va a venir bien para usarlo como ejemplo, porque vereis que está escrito en catalán y mira tu por donde voy a "traducirlo" a mi manera, (no te enfades conmigo frannoe si traduzco alguna burrada, que soy de CAI picha) jejeje.

Venga, vamos al lío, abriremos el programa y nos iremos a la opción Archivo-importar PDF.... y seleccionamos el archivo que queramos modificar, (vereis que hay varias opciones, PDF, IMAGEN, DESDE ESCANER....

Bueno, ya lo tenemos seleccionado y ahora aquí viene el "kit" de la cuestión, ¿como lo modificamos?, para el que ya sepa como va, OLÉ, pero para el que no, intentaré explicarlo lo más sencillo posible.

Pulsamos el botón izquierdo del ratón y seleccionamos la parte que queremos, y una vez marcado se nos abrirá una ventana justo al lado que nos da la opción de marcar si lo queremos como TEXTO o como IMAGEN, bien en este caso como es el titulo del trabajo lo vamos a dejar tal cual, entonces para ello marcaremos la opción de IMAGEN.

Bueno, ya tenemos el primer paso dado, ahora vamos a modificar el resto de las partes del documento, empezaremos seleccionando la parte del texto que queramos retocar, podéis hacerlo por partes y luego decidís si queréis que sean como texto o imagen, os pongo algunas capturas de pantalla.

Como podéis ver, la parte que guardaremos como imagen, se queda de color verde, y la parte de texto es la que está de color azul.

Una vez seleccionado todo, muy importante para poder modificarlo es las partes que hemos subrayado como TEXTO, le pulsamos y en la ventana de la derecha, en la parte de abajo, vereis que os pone el motor de ocr que queréis utilizar, ya os comente que yo uso TESSERACT, pero podéis usar el que mejor os vaya, pues justo al lado hay un botón que pone OCR pues ahí es donde debéis de pulsar y vereis como en la ventana de abajo os sale el texto.

Bueno, ya tenemos todo lo que necesitamos, ahora nos iremos a archivo-exportar y seleccionamos el formato al que queramos exportarlo, en este caso lo pasaremos a ODT para poder abrirlo luego con LibreOffice.

Ya está exportado al formato necesario y lo abriremos con LibreOffice.

Una vez abierto empezaremos a escribir, insertar imagenes o lo que nos de la gana de hacer. Ya varéis que sólo os da la opción de modificar la parte que seleccionasteis como texto, porque las que son como imagenes se quedan tal cual.

Y nada, ya tenemos casi todo el trabajo hecho, ya sólo nos falta si queremos volverlo pasar a PDF pues dale a exportar y listo. El resultado sería lo que veis aquí abajo.

Pues como podéis ver, no ha sido tan complicado, al menos, he intentado hacerlo lo más fácil posible.

Espero os pueda servir de utilidad a alguno, eso sí, para los que tengáis hijos en edad escolar, que se lo curren ellos ehhh, que no hagan los trabajos otros y luego pongan abajo (hecho por mi), con dos cojones.

Un saludo a todo el mundo.

domingo, 2 de febrero de 2014

MATE desktop Live CD

El equipo de MATE acaba de liberar su propio Live CD para que los usuarios puedan evaluar el entorno de MATE sin riesgo alguno.

El Live CD está construido en Arch Linux + MATE 1.6. Su arquitectura es 32 bits para garantizar la compatibilidad en cualquier equipo i686 o x86_64.

Toda la información aquí:

viernes, 24 de enero de 2014

Crea tus Fotolibros en Linux

Hola a todo el mundo.

Bueno, hablando con una amiga, me comenta que el portatil de su madre va muy lento y que no sabía que hacer, así que aprovechando la ocasión le sugerí de formatear windows y ponerle Linux, mas concretamente DMDc, así que estando ya convencida me comenta que su madre le gusta utilizar el programa Fotolibro de Fotoprix y me pregunta que si se puede usar con linux, vamos, más chulo que un ocho, le digo que bueeeno, algo se podrá hacer y bla bla bla, resumiendo, por lo menos yo, no lo he hecho funcionar, ni instalando el wine, así que me puse a buscar alternativas, algo que por suerte siempre tenemos y bueno, me he encontrado con una muy buena, se llama PIXUM, he bajado otra llamada FOTOBOOK24, que a decir verdad es practicamente igual, pero me he decantado por la primera.

Como veis, la primera opción que nos dá es la de descargar el paquete de instalación Linux, se nos baja en un paquete comprimido como .tgz el resto es fácil, descomprimimos el archivo y nos dejará dos ficheros:

- install.pl

- EULA.txt

Venga, vamos a instalarlo, nos situaremos en el directorio donde tengamos el archivo, abriremos una terminal y ejecutaremos el fichero de la siguiente manera: ./install.pl

Se nos abrirá los terminos de contrato, iremos bajando pulsando la tecla Intro, hasta llegar al final, una vez "leido" pulsamos la tecla q para poder seguir con el proceso de instalación.

Nos pedirá confirmación y tecleamos Sí. (importante teclear Sí, con acento)

Vereís que nos pregunta donde queremos instalarlo, por defecto nos dará la opción de nuestra carpeta personal, y si no la tenemos creada, el nos la creara, así que facilito.

Venga, ahora para seguir nos dirá que tiene que descargarse una serie de archivos que ocupan si mal no recuerdo unos 103mb aprox, le damos a aceptar y sólo nos queda esperar unos minutitos.

Al final como somos unos artistas nos dice que OLE nuestos co...nes y que disfrutemos del programa.

Bueno, ya lo tenemos instalado, ahora lo que haremos será crearnos un lanzador para tenerlo un poquito más a mano.

Aunque eso creo que sabemos hacerlo practicamente todos lo voy a comentar, que nunca se sabe si a alguien le puede ir bien.

En mi caso me lo he creado arriba en el panel superior y haremos lo siguiente:

Ratón-boton derecho-añadir al panel y damos a lanzador de aplicación personalizado.

Bueno ya veis...

Tipo --- aplicación

Nombre --- pixum

Comando --- (aqui nos iremos al directorio donde se ha creado y selecionaremos la opción que pone: Album digital pixum

Comentario --- lo que más rabia os dé

Y pulsamos Aceptar.

Puesss, si no me he colado y todo ha ido bien, ya podemos crear nuestros fotolibros para hacer esos reportajes de booodas, comuniones, juergas con los colegas y demás cositas.

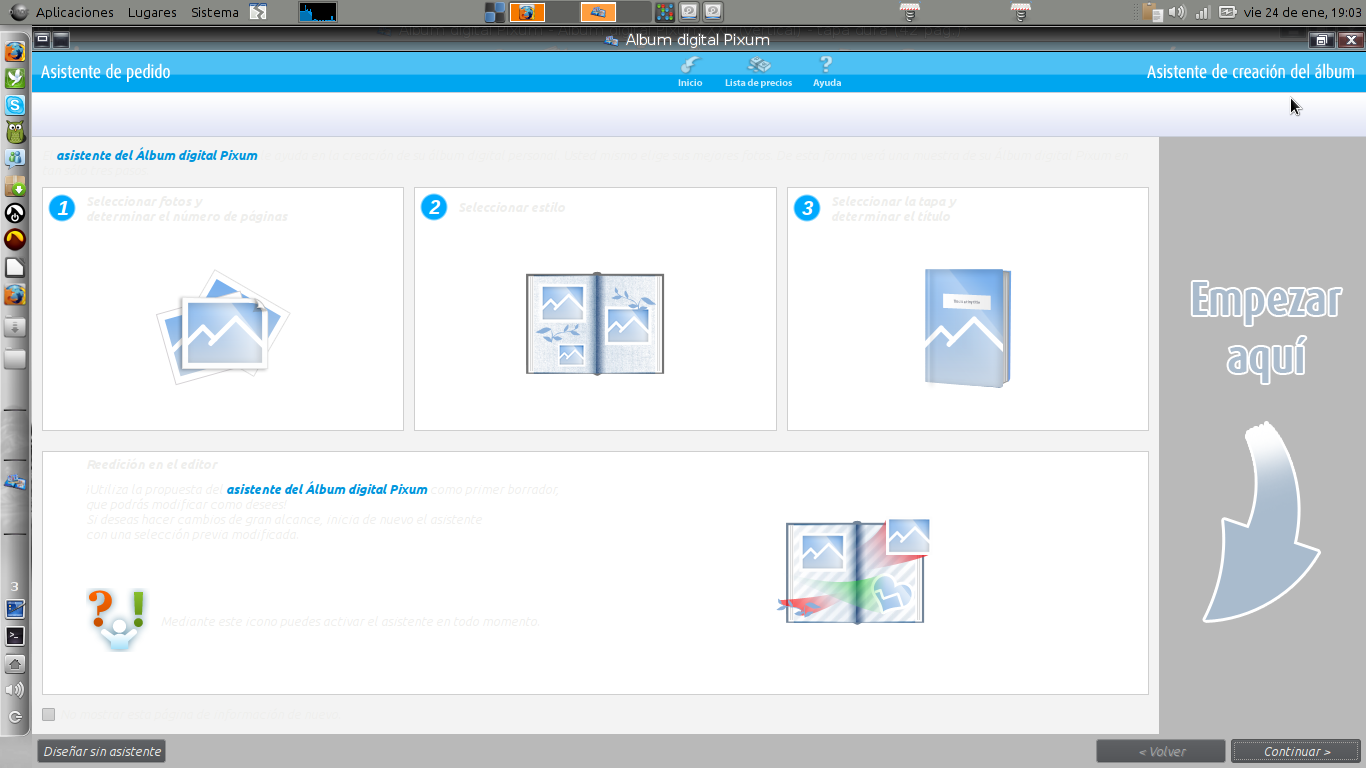

Os pongo unas capturas de lo que os vais a encontrar, no he usado el de fotoprix ni el de hoffman ni ninguno de esos, pero vamos, no creo que sea muy diferente a este y tampoco creo que tengamos nada que envidiarles.

Como podeis ver, teneis muchas opciones para crear tipos de libros, postales, calendarios o lo que más os guste.

Una vez elegido lo que queraís hacer, se os abre un asistente, que podeis utilizar o no, eso ya depende de la practica que tengais en este tipo de programas, (yo lo he descubierto hoy mismo, así que imaginaros), por eso tampoco soy el más apropiado para explicar como se hacen los montajes, aunque trasteando he visto cosillas interesantes.

Seleccionamos las imagenes o podemos arrastrar directamente la carpeta y seguimos los pasos del asistente.

Aquí se selecciona el diseño que queramos tener para la colocación de las fotos, aunque luego se pueden ir moviendo.

Vereís que arriba del todo os da la opción de conocer la lista de precios, estos son los que hay a día de hoy, pero vamos, teneis un poquito más al lado otra opción para actualizar, y ahí ponemos al día los precios y el programa en sí.

Y con esto termino, a ver si consigo convencer a mi amiga y traemos a otro más que tenemos que llegar a los 2 millones antes de verano.

Por cierto Jose, lo de la camiseta va en serio, estoy pensando el diseño, en cuanto la tenga, cuenta con ella TU y el maestro Frannoe, ya me direis las tallas y no me vengais con que usais la 36 de pantalon ni na de eso que esto no es la pasarela Cibeles, jejeje.

Un saludo a todo el mundo.

Ah me olvidaba, si alguno quiere probar Fotobook24, el proceso de instalación es el mismo y lo podeis descargar desde AQUI

Con este podemos crear hasta camisetassss, así que preparaos maestros.

Bueno, hablando con una amiga, me comenta que el portatil de su madre va muy lento y que no sabía que hacer, así que aprovechando la ocasión le sugerí de formatear windows y ponerle Linux, mas concretamente DMDc, así que estando ya convencida me comenta que su madre le gusta utilizar el programa Fotolibro de Fotoprix y me pregunta que si se puede usar con linux, vamos, más chulo que un ocho, le digo que bueeeno, algo se podrá hacer y bla bla bla, resumiendo, por lo menos yo, no lo he hecho funcionar, ni instalando el wine, así que me puse a buscar alternativas, algo que por suerte siempre tenemos y bueno, me he encontrado con una muy buena, se llama PIXUM, he bajado otra llamada FOTOBOOK24, que a decir verdad es practicamente igual, pero me he decantado por la primera.

Si os parece vamos a instalarla, empezaremos bajandonos la aplicación desde su pagina web pincha aquí, y nos encontraremos esto.

Como veis, la primera opción que nos dá es la de descargar el paquete de instalación Linux, se nos baja en un paquete comprimido como .tgz el resto es fácil, descomprimimos el archivo y nos dejará dos ficheros:

- install.pl

- EULA.txt

Venga, vamos a instalarlo, nos situaremos en el directorio donde tengamos el archivo, abriremos una terminal y ejecutaremos el fichero de la siguiente manera: ./install.pl

Nos pedirá confirmación y tecleamos Sí. (importante teclear Sí, con acento)

Vereís que nos pregunta donde queremos instalarlo, por defecto nos dará la opción de nuestra carpeta personal, y si no la tenemos creada, el nos la creara, así que facilito.

Venga, ahora para seguir nos dirá que tiene que descargarse una serie de archivos que ocupan si mal no recuerdo unos 103mb aprox, le damos a aceptar y sólo nos queda esperar unos minutitos.

Al final como somos unos artistas nos dice que OLE nuestos co...nes y que disfrutemos del programa.

Bueno, ya lo tenemos instalado, ahora lo que haremos será crearnos un lanzador para tenerlo un poquito más a mano.

Aunque eso creo que sabemos hacerlo practicamente todos lo voy a comentar, que nunca se sabe si a alguien le puede ir bien.

En mi caso me lo he creado arriba en el panel superior y haremos lo siguiente:

Ratón-boton derecho-añadir al panel y damos a lanzador de aplicación personalizado.

Bueno ya veis...

Tipo --- aplicación

Nombre --- pixum

Comando --- (aqui nos iremos al directorio donde se ha creado y selecionaremos la opción que pone: Album digital pixum

Comentario --- lo que más rabia os dé

Y pulsamos Aceptar.

Puesss, si no me he colado y todo ha ido bien, ya podemos crear nuestros fotolibros para hacer esos reportajes de booodas, comuniones, juergas con los colegas y demás cositas.

Os pongo unas capturas de lo que os vais a encontrar, no he usado el de fotoprix ni el de hoffman ni ninguno de esos, pero vamos, no creo que sea muy diferente a este y tampoco creo que tengamos nada que envidiarles.

Como podeis ver, teneis muchas opciones para crear tipos de libros, postales, calendarios o lo que más os guste.

Una vez elegido lo que queraís hacer, se os abre un asistente, que podeis utilizar o no, eso ya depende de la practica que tengais en este tipo de programas, (yo lo he descubierto hoy mismo, así que imaginaros), por eso tampoco soy el más apropiado para explicar como se hacen los montajes, aunque trasteando he visto cosillas interesantes.

Seleccionamos las imagenes o podemos arrastrar directamente la carpeta y seguimos los pasos del asistente.

Aquí se selecciona el diseño que queramos tener para la colocación de las fotos, aunque luego se pueden ir moviendo.

Vereís que arriba del todo os da la opción de conocer la lista de precios, estos son los que hay a día de hoy, pero vamos, teneis un poquito más al lado otra opción para actualizar, y ahí ponemos al día los precios y el programa en sí.

Y con esto termino, a ver si consigo convencer a mi amiga y traemos a otro más que tenemos que llegar a los 2 millones antes de verano.

Por cierto Jose, lo de la camiseta va en serio, estoy pensando el diseño, en cuanto la tenga, cuenta con ella TU y el maestro Frannoe, ya me direis las tallas y no me vengais con que usais la 36 de pantalon ni na de eso que esto no es la pasarela Cibeles, jejeje.

Un saludo a todo el mundo.

Ah me olvidaba, si alguno quiere probar Fotobook24, el proceso de instalación es el mismo y lo podeis descargar desde AQUI

Con este podemos crear hasta camisetassss, así que preparaos maestros.

martes, 21 de enero de 2014

Más de un Millón de visitas

Hoy recibo un mensaje de mi colega José, (sí nuestro maestro personal de redes el cual se ha convertido en un pilar fundamental de este blog) avisándome de este echo. Como bien podéis comprobar esto no es algo a lo cual yo preste mucha atención si no no haría falta que me avisara de ello. Como siempre he dicho, este blog no existe para que lo visite la gente, este blog existe para que lo visite quien lo necesite (yo el primero) y se ha mantenido sin publicidad alguna desde sus comienzos. Muchas cosas han cambiado en el blog, pero esto no he permitido que se cambie de ninguna de las maneras. Por lo tanto aquí no se tiene esa presión extra de que si nos bajan las visitas, nos bajan los ingresos en publicidad por lo cual ...¡a publicar a publicar, aunque poca falta haga!. Como no tengo esa presión añadida, al número de visitas es algo a lo que no le presto la menor atención. Salvo en contadas ocasión como cuando he cambiando la dirección del blog y cosas por el estilo. Supongo que esto también puede ser un extra para facilitarme emocionalmente a la hora de finiquitar y cerrar el blog.

Pero claro, esto no quiere decir que no esté muy pero que muy agradecido a todos los que visitáis este blog. Lo que me conocéis ya sabéis que esto es así y que si puedo contesto a todo el mundo que participe en él uno por uno. Un Millón de vistas, la verdad es que son muchas cuando uno se lo pone a pensar. Por ello Os doy las gracias a todos desde el primer al último visitante y lo hago de corazón. Muy especialmente a todos aquellos que habéis colaborado de una u otra forma en el blog (que no sois pocos) y espero sigáis haciéndolo, tanto aportando vuestros artículos o comentarios así como a los que nos corregís nuestras erratas.

MUCHAS GRACIAS A TODOS:

LOS HABIDOS, LOS QUE CONTINUÁIS Y LOS QUE VENDRÉIS

LOS HABIDOS, LOS QUE CONTINUÁIS Y LOS QUE VENDRÉIS

domingo, 19 de enero de 2014

¿Estáis seguros que vuestra Wifi es segura?

Conocéis el dicho de “en casa del herrero, cuchillo de palo”? Pues el más claro exponente de ello soy yo.

Una parte de mi trabajo está dedicada a instalar/mantener/reparar sistemas de pago electrónico. Como podréis imaginar, la seguridad en estos sistemas es primordial. No me cabe en la cabeza que un TPE (terminal de pago electrónico) se pueda conectar al servidor de pago mediante una red Wifi abierta, por poner un ejemplo. Si pasáis por algún comercio de los que haya instalado (perdonar que no ponga nombres, pero el acuerdo de confidencialidad es importante) podréis comprobar que no os conectáis a la red Wifi ni aunque sepáis la clave.

El caso es que venía comprobando últimamente un descenso en la calidad de mi navegación por Internet. Hace ya meses que Frannoe publicó una entrada en la que describía el uso de una aplicación (Wifi Guard) que permitía saber quién estaba conectado a nuestra red (Aqui). Incluso está añadida en el Repo de DMDc. Y yo, tan pancho, sin usarla. Hasta que me cansé. Y me puse a revisar un poco mi instalación. De los equipos de mi mujer no voy a hablar. Ha leído el último post que publiqué y me ha echado una bronca de campeonato. Me ha prohibido hablar de ella en el Blog. Y como yo me casé para que me mandaran… pues eso.

Primero revisé los ordenadores de los niños. En el sobremesa del mayor, que tiene W7 (sin comentarios), encontré bastantes malwares y rootkits. Bueno, procedí a acordarme de los ancestros del Windows, y lo limpié. Ni quise mirar el historial de navegación... Ojos que no ven...

De su portátil estoy tranquilo. Tiene montado Linux. Y pasé al sobremesa de la niña. Ella tiene XP montado, y sólo lo usa para jugar en páginas de juegos on-line. Curiosamente, estaba limpio. Va a ser que el niño navega por sitios oscuros... Me apunto para otra restringir acceso a páginas “oscuras”.

Aún así, la cosa no iba todo lo bien que yo deseaba. Así que acudí al meollo de la cuestión, mi Wifi.

Hace ya unos años que se rompió el router que me dió mi proveedor. Llamé en su momento y después de una discusión de dos horas con el técnico de soporte, les mandé a buscar tréboles de cuatro hojas. Otro día entraré en detalles de cómo hablar con una Help-Desk.

El caso es que tenía otro router monopuesto en casa, así que lo utilicé y le conecté un Access Point para dar servicio Wifi. Hay varios métodos para asegurar una red Wifi. Lo primero de todo, lógicamente, asegurarla con una contraseña. Como ya debéis saber a estar alturas, utilizar encriptación WEP en la clave, es como poner un cerrojo en la puerta por la parte de fuera...

Así que nos decantamos por encriptación WPA, o WPA2 si nuestro adaptador lo soporta. No es infalible, pero sólo existen ataques de fuerza bruta para desencriptarla, así que con poner una clave larga y complicada, estamos bastante seguros.

Hay muchos manuales por Internet que indican que se oculte el SSID de la red (el nombre que le ponemos a la red). La verdad es que eso no sirve para nada. Cualquier escaneo de redes wifi te mostrará la red, sin nombre, pero podréis ver la BSSID del emisor, que es por donde se atacan.

Por último, hablando de redes domésticas, podemos utilizar una ACL o Access Control List, que no es más que una lista de las MAC Address de los dispositivos a los que damos acceso a nuestra red. Así, si os compráis un nuevo dispositivo (tablet, smartphone, etc) y queréis conectarlo a la red, teneis que saber la MAC Address del dispositivo.

Como en mi casa entran continuamente aparatos nuevos que voy probando, esto último lo tengo desactivado. Tampoco es la panacea de la seguridad, ya que cualquier atacante con unos conocimientos medios, puede “clonar” la dirección MAC de nuestra tarjeta de red cuando no estemos.

En fin, este no es un manual de configuración de redes Wifi. Os supongo ya enterados de cómo se hace.

El caso es que tenía otro router monopuesto en casa, así que lo utilicé y le conecté un Access Point para dar servicio Wifi. Hay varios métodos para asegurar una red Wifi. Lo primero de todo, lógicamente, asegurarla con una contraseña. Como ya debéis saber a estar alturas, utilizar encriptación WEP en la clave, es como poner un cerrojo en la puerta por la parte de fuera...

Así que nos decantamos por encriptación WPA, o WPA2 si nuestro adaptador lo soporta. No es infalible, pero sólo existen ataques de fuerza bruta para desencriptarla, así que con poner una clave larga y complicada, estamos bastante seguros.

Hay muchos manuales por Internet que indican que se oculte el SSID de la red (el nombre que le ponemos a la red). La verdad es que eso no sirve para nada. Cualquier escaneo de redes wifi te mostrará la red, sin nombre, pero podréis ver la BSSID del emisor, que es por donde se atacan.

Por último, hablando de redes domésticas, podemos utilizar una ACL o Access Control List, que no es más que una lista de las MAC Address de los dispositivos a los que damos acceso a nuestra red. Así, si os compráis un nuevo dispositivo (tablet, smartphone, etc) y queréis conectarlo a la red, teneis que saber la MAC Address del dispositivo.

Como en mi casa entran continuamente aparatos nuevos que voy probando, esto último lo tengo desactivado. Tampoco es la panacea de la seguridad, ya que cualquier atacante con unos conocimientos medios, puede “clonar” la dirección MAC de nuestra tarjeta de red cuando no estemos.

En fin, este no es un manual de configuración de redes Wifi. Os supongo ya enterados de cómo se hace.

Aquí fue donde me acorde del post de Frannoe. Lo ejecuté, y ... et voilà... Allí estaba el culpable. Un bonito ladrón de Wifi. Ea, asunto arreglado. Será hijo de mil p... Tengo un chorizo robándome la Wifi. Entenderme bien, no me molesta que se use mi ADSL. Yo lo hago con la de otros en montones de ocasiones, pero hago un uso responsable. Consulto correo, un par de páginas, y adiós muy buenas. No se me ocurrirá en la vida conectarme a una ADSL ajena para bajarme la última temporada de Big Bang Theory...

La verdad es que me quedé más perplejo que Frannoe con el Metro de W8. ¿ Cómo se me ha colado el mierdecilla este? Mi clave de acceso tiene 47 caracteres, mezcla mayúsculas, minúsculas, números, símbolos, y alguna palabra en bable… No me podía creer que me la hubiesen reventado. ¿Cuánto tiempo ha estado para descubrir la clave?

Podŕia haber acabado con la historia insertando autenticación por RADIUS, pero me parecía excesivo… Tener que montar un servidor para ello, la verdad es que no me apetecía nada. Bueno, pues cambio la clave, y listo. Genero una nueva, más larga y más complicada. ¡Anda, listillo… inténtalo ahora!

Pues a los cinco minutos ya estaba allí otra vez mi amigo… ¡Pero bueno! Este tío qué tiene en su casa, ¿el Deep Blue?

Pues no. El mierdecilla que me robaba la Wifi (y digo me robaba, porque ya lo he echado, dejándole un regalito...), lo hacía gracias a que los desarrolladores no se pueden estar quietos… No conocen la primera ley de la informática: Si funciona, no toques nada. Así que en el 2007 (como véis, bastante reciente), como la cosa iba bien, se dedicaron a desarrollar un nuevo estándar, para “facilitar al usuario la conexión a una red Wireless con encriptación WPA2”... Sin palabras...

A este engendro lo llamaron WPS, que son las iniciales de Wifi Protected Setup. En pocas palabras, WPS es un mecanismo que se encarga de configurar los dispositivos para conectarse a una red wireless, minimizando la intervención del usuario. Define cuatro tipos de configuraciones distintas para realizar el proceso de autenticación: USB, NFC, PBC y PIN.

USB se refiere a que las credenciales se transfieren al dispositivo a través de dicho puerto.

NFC se refiere al intercambio de información mediante radiofrecuencia. Es decir, acercamos por ejemplo el smartphone al Access Point, y se transfieren las credenciales. El alcance es muy corto, 20-30 cms.

PBC está referido a que el proceso de autentificación se produce al pulsar un botón físico en el Access Point.

Y llegamos al meollo de la cuestión: el PIN (Personal Identification Number).

Pues sí, resulta que con un simple número PIN, podemos conectarnos a nuestra red Wifi. En sí no parecería malo, pero es que salió a la calle con una vulnerabilidad importante; tanto, que a día de hoy sigue sin resolverse, debido a cómo está construído. ¿No es para correrlos a gorrazos?

Esta vulnerabilidad permire conectarse a cualquier red Wifi que tenga activado WPS en unas pocas horas. ¿No os lo creéis? Vale, como soy de la opinión que el movimiento se demuestra andando, vamos a ver en este post cómo averiguar la clave WPA2 de mi Access Point.

ACLARACION: Antes de escribir este post, estuve hablando con Frannoe. Es evidente que a partir de aquí este post se convierte en un manual de crackeo de claves WPA/WPA2. Frannoe me ha hecho ver que no es distinto lo que voy a hacer yo, que lo que se hace en multitud de webs, donde se publican los password por defecto de determinado tipo de routers, o incluso aplicaciones para descubrirlos. Además, yo lo voy a utilizar para enseñaros cómo protegeros de esta vulnerabilidad. Si alguien lo utiliza para lo que no debe, allá su conciencia. Lo que tiene que hacer la gente es leer este blog, y así no hay problemas.

Bien, para saber cómo funciona el procedimiento de "descubrir" la clave, tenemos que conocer cómo funciona el proceso de autentificación. Vamos a ver si soy capaz de explicarlo sin aburriros. Vamos a centrarnos en la última opción de conexión descrita, utilizando el número PIN. A su vez, este sistema se divide en dos, que se pueden defiir como registro interno y registro externo.

En el registro interno, a través de una interface Web, introducimos en el router el número PIN del dispositivo a conectar, y entre ellos se encargan de configurarse adecuadamente. A priori, una excelente idea, y no pongo objeciones a ello. La cagada viene ahora, con el registro externo.

En él, introducimos el número PIN del router en el dispositivo que queremos conectar. El dispositivo se encarga de comunicarse con el router y darle el PIN. El router lo reconoce, y le transmite las credenciales. ¿A que parece bueno? PUES NO. Si lo haces, hazlo bien. Me explico.

El descubrimiento de la clave se realiza con un ataque de fuerza bruta. Como es un número, no necesitamos un diccionario de palabras, se generan los números secuencialmente, y a correr.

[Frannoe dixit]

Pero… ¿de cuantos números estamos hablando?

[Jose respondere]

El código PIN de un dispositivo es de 8 dígitos. Bueno, miento. El octavo dígito es de control, un check-sum de los 7 anteriores.

[Frannoe dixit] ¿8 dígitos? ¿Estamos hablando de un número que va del 0 al 99.999.999? Son 100 millones de combinaciones…. Eso tarda un poco, ¿no?

[Jose respondere]

Un poco no, tarda un huevo... Pero vaya, que seguro que en menos de una semana está listo. Pero no me interrumpas, que sigo.

Aquí viene la cagada de los desarrolladores. Cuando se produce la autentificación PIN, se realiza en dos pasos, dividiendo el PIN en dos grupos de 4 dígitos. Primero se verifica que la primera mitad es correcta, y una vez verificada, se procede a verificar la segunda mitad del PIN...

Estos tíos estaban fumaos, fijo. Acaban de reducir las combinaciones del PIN de 100.00.000 millones a 20.000 e incluso menos... Fijaos bien. Primera parte del código PIN: 4 dígitos (o 10.000 combinaciones, si incluímos el 0000). Segunda parte, 3 dígitos, ya que el último dígito es una suma de control. O lo que es lo mismo, 1000 combinaciones, si incluimos al 0. Hemos pasado de 100.000.000 millones a 11.000... Si yo hago algo parecido en mi trabajo, me corren a gorrazos, amén de mandarme a la p... calle, claro.

[Frannoe dixit]

Entonces, ¿de cuanto tiempo estamos hablando?

[Jose respondere]

Pues mira, esto no es una ciencia exacta. El proceso de autentificación tarda de 0.5 a 3 segundos por clave en condiciones óptimas, ya que una vez verificado el PIN, hay que generar la key que se devuelve al dispositivo, y otros procesos. El caso es que por eso introdujeron un PIN tan bajo, y sólo numérico. Pero echando unos cálculos simples, podemos asegurar que en unas 4-5 horas tenemos el código PIN.

[Frannoe dixit]

Joooder…. Pero el router hará algo si ve que estamos intentando hackear la clave, ¿no?

[Jose respondere]

Hombre... Qué te diría yo para tenerte tranquilo... Pues queee... NO.

El WPS se implantó allá por el 2007. Y esta vulnerabilidad fue descubierta por Stefan Viehböck en el 2011. Ahí tienes 4 años de limbo. Además, lo único que se puede hacer es implementar un tiempo de espera después de cada n intentos fallidos, para hacer más largo el proceso, ya que el PIN del router o Access Point no se puede cambiar... Y eso en los routers y Access Point nuevos. En los antiguos, hay que actualizar el firmware... ¿Conoces a mucha gente que actualice el firmware de su router?

[Frannoe]

¡Pues desactivo el WPS!

[Jose respondere]

¡Coño Fran! ¡¡Te acabas de cargar mis conclusiones!! ¿Ves por qué no quiero que me preguntes en medio de un post?

[Frannoe dixit]

Vaaale, vaaale... Perdona... Pero habías dicho que lo ibas a demostrar, ¿no?

[Jose respondere]

Venga, va... al lío.

¿Qué necesitamos para “descubrir” el PIN de nuestro router o Access Point? Pues una serie de paquetería, pero tampoco para matarse. Alguna está en los repos, y otra hay que bajársela y compilarla o buscar el deb ya compilado. En concreto, tenemos que tener instalado aircrack-ng (que se descarga desde aquí para versiones de 32 bits o de aquí para versiones de 64 bits), y reaver (que se encuentra en los repos y lo podemos instalar desde synaptic).

Así que pasamos a nuestro router, en el que se supone que tenemos configurada una clave WPA/WPA2 segura:

En esta otra imagen, tenéis la pestaña de WPS. Como se puede apreciar, no existe opción para cambiar el PIN del router, o desactivar esa opción. Sólo podemos desactivar todo el sistema WPS.

Venga, que se hace tarde. Abrimos una consola y ponemos nuestra tarjeta de red en modo monitor. Eso se hace con el comando airmon-ng start wlan0, en mi caso.

Los errores son típicos y tienen fácil solución, pero como he avisado que esto no es un manual de crackeo, no voy a entrar a describir cómo hacerlo funcionar.

Una vez puesta mi tarjeta en modo monitor, pasamos a escanear las redes a las que tenemos acceso. Para ello, desde consola, tecleamos airodump-ng mon0

Bien, ya tenemos los datos que necesitamos para proceder a preguntarle amablemente a nuestro router (como mucho, 11.000 veces), si el código PIN que le mandamos es correcto.

Nos apuntamos la BSSID de la red en cuestión y el canal por el que transmite. Y desde consola, tecleamos reaver -i mon0 -b [BSSID] -c [CANAL] -a

Y vemos cómo va trabajando. El mismo proceso, unas dos horas después, antes de irme a la cama...

Y a la mañana siguiente...

...vemos como nos indica el PIN del router, y la clave WPA para poder conectarnos a la red.

Podéis comprobar que el PIN es 21846267. Eso quiere decir que ha probado 2184 PIN's hasta dar con la primera mitad, y 626 hasta dar con la segunda. Total, 2810 combinaciones. Tiempo, menos de 5 horas. Ya puedes cambiar la clave WPA, que como yo ya sé el PIN, me vuelvo a conectar a los cinco minutos.

Conclusión. ¡¡¡ Desactivar el WPS insensatos!!!

Podŕia haber acabado con la historia insertando autenticación por RADIUS, pero me parecía excesivo… Tener que montar un servidor para ello, la verdad es que no me apetecía nada. Bueno, pues cambio la clave, y listo. Genero una nueva, más larga y más complicada. ¡Anda, listillo… inténtalo ahora!

Pues a los cinco minutos ya estaba allí otra vez mi amigo… ¡Pero bueno! Este tío qué tiene en su casa, ¿el Deep Blue?

Pues no. El mierdecilla que me robaba la Wifi (y digo me robaba, porque ya lo he echado, dejándole un regalito...), lo hacía gracias a que los desarrolladores no se pueden estar quietos… No conocen la primera ley de la informática: Si funciona, no toques nada. Así que en el 2007 (como véis, bastante reciente), como la cosa iba bien, se dedicaron a desarrollar un nuevo estándar, para “facilitar al usuario la conexión a una red Wireless con encriptación WPA2”... Sin palabras...

A este engendro lo llamaron WPS, que son las iniciales de Wifi Protected Setup. En pocas palabras, WPS es un mecanismo que se encarga de configurar los dispositivos para conectarse a una red wireless, minimizando la intervención del usuario. Define cuatro tipos de configuraciones distintas para realizar el proceso de autenticación: USB, NFC, PBC y PIN.

USB se refiere a que las credenciales se transfieren al dispositivo a través de dicho puerto.

NFC se refiere al intercambio de información mediante radiofrecuencia. Es decir, acercamos por ejemplo el smartphone al Access Point, y se transfieren las credenciales. El alcance es muy corto, 20-30 cms.

PBC está referido a que el proceso de autentificación se produce al pulsar un botón físico en el Access Point.

Y llegamos al meollo de la cuestión: el PIN (Personal Identification Number).

Pues sí, resulta que con un simple número PIN, podemos conectarnos a nuestra red Wifi. En sí no parecería malo, pero es que salió a la calle con una vulnerabilidad importante; tanto, que a día de hoy sigue sin resolverse, debido a cómo está construído. ¿No es para correrlos a gorrazos?

Esta vulnerabilidad permire conectarse a cualquier red Wifi que tenga activado WPS en unas pocas horas. ¿No os lo creéis? Vale, como soy de la opinión que el movimiento se demuestra andando, vamos a ver en este post cómo averiguar la clave WPA2 de mi Access Point.

ACLARACION: Antes de escribir este post, estuve hablando con Frannoe. Es evidente que a partir de aquí este post se convierte en un manual de crackeo de claves WPA/WPA2. Frannoe me ha hecho ver que no es distinto lo que voy a hacer yo, que lo que se hace en multitud de webs, donde se publican los password por defecto de determinado tipo de routers, o incluso aplicaciones para descubrirlos. Además, yo lo voy a utilizar para enseñaros cómo protegeros de esta vulnerabilidad. Si alguien lo utiliza para lo que no debe, allá su conciencia. Lo que tiene que hacer la gente es leer este blog, y así no hay problemas.

Bien, para saber cómo funciona el procedimiento de "descubrir" la clave, tenemos que conocer cómo funciona el proceso de autentificación. Vamos a ver si soy capaz de explicarlo sin aburriros. Vamos a centrarnos en la última opción de conexión descrita, utilizando el número PIN. A su vez, este sistema se divide en dos, que se pueden defiir como registro interno y registro externo.

En el registro interno, a través de una interface Web, introducimos en el router el número PIN del dispositivo a conectar, y entre ellos se encargan de configurarse adecuadamente. A priori, una excelente idea, y no pongo objeciones a ello. La cagada viene ahora, con el registro externo.

En él, introducimos el número PIN del router en el dispositivo que queremos conectar. El dispositivo se encarga de comunicarse con el router y darle el PIN. El router lo reconoce, y le transmite las credenciales. ¿A que parece bueno? PUES NO. Si lo haces, hazlo bien. Me explico.

El descubrimiento de la clave se realiza con un ataque de fuerza bruta. Como es un número, no necesitamos un diccionario de palabras, se generan los números secuencialmente, y a correr.

[Frannoe dixit]

Pero… ¿de cuantos números estamos hablando?

[Jose respondere]

El código PIN de un dispositivo es de 8 dígitos. Bueno, miento. El octavo dígito es de control, un check-sum de los 7 anteriores.

[Frannoe dixit] ¿8 dígitos? ¿Estamos hablando de un número que va del 0 al 99.999.999? Son 100 millones de combinaciones…. Eso tarda un poco, ¿no?

[Jose respondere]

Un poco no, tarda un huevo... Pero vaya, que seguro que en menos de una semana está listo. Pero no me interrumpas, que sigo.

Aquí viene la cagada de los desarrolladores. Cuando se produce la autentificación PIN, se realiza en dos pasos, dividiendo el PIN en dos grupos de 4 dígitos. Primero se verifica que la primera mitad es correcta, y una vez verificada, se procede a verificar la segunda mitad del PIN...

Estos tíos estaban fumaos, fijo. Acaban de reducir las combinaciones del PIN de 100.00.000 millones a 20.000 e incluso menos... Fijaos bien. Primera parte del código PIN: 4 dígitos (o 10.000 combinaciones, si incluímos el 0000). Segunda parte, 3 dígitos, ya que el último dígito es una suma de control. O lo que es lo mismo, 1000 combinaciones, si incluimos al 0. Hemos pasado de 100.000.000 millones a 11.000... Si yo hago algo parecido en mi trabajo, me corren a gorrazos, amén de mandarme a la p... calle, claro.

[Frannoe dixit]

Entonces, ¿de cuanto tiempo estamos hablando?

[Jose respondere]

Pues mira, esto no es una ciencia exacta. El proceso de autentificación tarda de 0.5 a 3 segundos por clave en condiciones óptimas, ya que una vez verificado el PIN, hay que generar la key que se devuelve al dispositivo, y otros procesos. El caso es que por eso introdujeron un PIN tan bajo, y sólo numérico. Pero echando unos cálculos simples, podemos asegurar que en unas 4-5 horas tenemos el código PIN.

[Frannoe dixit]

Joooder…. Pero el router hará algo si ve que estamos intentando hackear la clave, ¿no?

[Jose respondere]

Hombre... Qué te diría yo para tenerte tranquilo... Pues queee... NO.

El WPS se implantó allá por el 2007. Y esta vulnerabilidad fue descubierta por Stefan Viehböck en el 2011. Ahí tienes 4 años de limbo. Además, lo único que se puede hacer es implementar un tiempo de espera después de cada n intentos fallidos, para hacer más largo el proceso, ya que el PIN del router o Access Point no se puede cambiar... Y eso en los routers y Access Point nuevos. En los antiguos, hay que actualizar el firmware... ¿Conoces a mucha gente que actualice el firmware de su router?

[Frannoe]

¡Pues desactivo el WPS!

[Jose respondere]

¡Coño Fran! ¡¡Te acabas de cargar mis conclusiones!! ¿Ves por qué no quiero que me preguntes en medio de un post?

[Frannoe dixit]

Vaaale, vaaale... Perdona... Pero habías dicho que lo ibas a demostrar, ¿no?

[Jose respondere]

Venga, va... al lío.

¿Qué necesitamos para “descubrir” el PIN de nuestro router o Access Point? Pues una serie de paquetería, pero tampoco para matarse. Alguna está en los repos, y otra hay que bajársela y compilarla o buscar el deb ya compilado. En concreto, tenemos que tener instalado aircrack-ng (que se descarga desde aquí para versiones de 32 bits o de aquí para versiones de 64 bits), y reaver (que se encuentra en los repos y lo podemos instalar desde synaptic).

Así que pasamos a nuestro router, en el que se supone que tenemos configurada una clave WPA/WPA2 segura:

En esta otra imagen, tenéis la pestaña de WPS. Como se puede apreciar, no existe opción para cambiar el PIN del router, o desactivar esa opción. Sólo podemos desactivar todo el sistema WPS.

Venga, que se hace tarde. Abrimos una consola y ponemos nuestra tarjeta de red en modo monitor. Eso se hace con el comando airmon-ng start wlan0, en mi caso.

Los errores son típicos y tienen fácil solución, pero como he avisado que esto no es un manual de crackeo, no voy a entrar a describir cómo hacerlo funcionar.

Una vez puesta mi tarjeta en modo monitor, pasamos a escanear las redes a las que tenemos acceso. Para ello, desde consola, tecleamos airodump-ng mon0

Bien, ya tenemos los datos que necesitamos para proceder a preguntarle amablemente a nuestro router (como mucho, 11.000 veces), si el código PIN que le mandamos es correcto.

Nos apuntamos la BSSID de la red en cuestión y el canal por el que transmite. Y desde consola, tecleamos reaver -i mon0 -b [BSSID] -c [CANAL] -a

Y vemos cómo va trabajando. El mismo proceso, unas dos horas después, antes de irme a la cama...

Y a la mañana siguiente...

...vemos como nos indica el PIN del router, y la clave WPA para poder conectarnos a la red.

Podéis comprobar que el PIN es 21846267. Eso quiere decir que ha probado 2184 PIN's hasta dar con la primera mitad, y 626 hasta dar con la segunda. Total, 2810 combinaciones. Tiempo, menos de 5 horas. Ya puedes cambiar la clave WPA, que como yo ya sé el PIN, me vuelvo a conectar a los cinco minutos.

Conclusión. ¡¡¡ Desactivar el WPS insensatos!!!

jueves, 16 de enero de 2014

¿Esto es un virus?

Ayer fue un mal dia. Algún duende se encargó de hacer saber a todos los chorizos pululantes de las Nuevas Tecnologías que era el momento ideal de tocarme las narices.

Todo empezó con el siguiente SMS (sí, todavía se siguen mandando SMS) que me llegó, similar a éste que se ha extendido por la red:

Todo empezó con el siguiente SMS (sí, todavía se siguen mandando SMS) que me llegó, similar a éste que se ha extendido por la red:

Hombre, después vi las alertas que había, pero tampoco hay que ser un experto en seguridad para darse cuenta del timo…. En fín, sonreí mientras borraba el SMS, pensando en cuántos incautos caerían en la trampa. Por si las moscas, se lo enseñé a mi mujer, y le recordé que toda cosa extraña que le llegara o viera me lo comentara.

Y os pongo en situación: Lo más normal en mi casa, al llegar la noche, es que yo esté sentado en el suelo, con mi portátil sobre el puff o el sillón, con los auriculares puestos, y ciento veinte ventanas más o menos abiertas en mis escritorios (ventana arriba, ventana abajo). Mis hijos cenando en la mesa con el dichoso Bob Esponja en la tele, y mi mujer con su smartphone, tablet o portátil tumbada en el sofá. Las conversaciones, como podéis imaginar, brillan por su ausencia. Y si se producen, siguen el siguiente esquema:

- Oye Jose, mañana tengo que ir a la Facultad. Me llevo el coche, así que te tienes que ir en la moto, pero me parece que va a llover.

- Hmm…. vale…. Sí cariño, muy bonito…. (esto quiere decir que la he oído, pero no la he escuchado, así que por si acaso, inserto el cariño que siempre queda bien y el muy bonito por si me ha dicho que se ha comprado algo...)

- ¿Qué bonito ni qué niño muerto? ¡¡¡¡Que te vayas en la moto!!!!

- Ein?... Ah, sí... Vale, vale... cariño...

Total, que en esas estábamos cuando la “conversación” gira a estos extremos:

- Oye, esta ventana que me ha salido, de actualizar el reproductor de video…. Le doy a aceptar?

- Hmmmm... Eh?... Ah, que bueno, que vale... cariño...

- Ya estamos. ¡¡¡¡No me estás escuchando!!! ¡¡¡¡Que si le doy a aceptar!!!!

- Hmmmm... ¿A qué?

- ¡¡¡¡A actualizar el reproductor de video!!!!

- ¿Una ventana para actualizar el reproductor de video? ¿Estás con el Windows?

- No, el linus ese….

- ¿Cómoooo? ¿En linux? - (nótese que yo lo pronuncio “lainux”, mientras ella se empeña en decir “linus”- A ver, déjame ver….

- Oye Jose, mañana tengo que ir a la Facultad. Me llevo el coche, así que te tienes que ir en la moto, pero me parece que va a llover.

- Hmm…. vale…. Sí cariño, muy bonito…. (esto quiere decir que la he oído, pero no la he escuchado, así que por si acaso, inserto el cariño que siempre queda bien y el muy bonito por si me ha dicho que se ha comprado algo...)

- ¿Qué bonito ni qué niño muerto? ¡¡¡¡Que te vayas en la moto!!!!

- Ein?... Ah, sí... Vale, vale... cariño...

Total, que en esas estábamos cuando la “conversación” gira a estos extremos:

- Oye, esta ventana que me ha salido, de actualizar el reproductor de video…. Le doy a aceptar?

- Hmmmm... Eh?... Ah, que bueno, que vale... cariño...

- Ya estamos. ¡¡¡¡No me estás escuchando!!! ¡¡¡¡Que si le doy a aceptar!!!!

- Hmmmm... ¿A qué?

- ¡¡¡¡A actualizar el reproductor de video!!!!

- ¿Una ventana para actualizar el reproductor de video? ¿Estás con el Windows?

- No, el linus ese….

- ¿Cómoooo? ¿En linux? - (nótese que yo lo pronuncio “lainux”, mientras ella se empeña en decir “linus”- A ver, déjame ver….

Y esto me encontré:

- ¿Dónde has entrado?

- En ningún sitio, estaba viendo el Facebook...

- ¿Y dónde has pulsado?

- En ningún sitio, me ha salido sólo... (sí, mi mujer es de ese tipo de personas que nunca hacen nada, todo les sale solo...)

- ¿Sólo? ¿No has pulsado en ningún link?

- Que no, que ha salido sólo... ¿Le doy o no?

- ¿Qué dices? Anda, dame eso... cariño...

Y me puse a investigar. En primer lugar, la dirección de la página:

Hmmmm. No me suena... Esto no tiene pinta de ser bueno... Si busco en Google, veo muchas páginas que informan cómo quitar el “virus” éste. ¿Virus? ¿En Linux? No puede ser... Aunque ya sabéis que en Google aparecen muchas tonterías. Más bien se trata de un pop-up persistente... en Windows, porque en Linux con cerrar la ventana no vuelve a salir.

Pero bueno, que me adelanto... Lo siguiente es leer el código fuente de la página. Haciendo clic derecho en cualquier parte de la página tenemos este menú:

Así que vamos a leer un poco el código. No soy un experto en HTML ni en Javascript, pero sólo hay que leer por encima el código, para darse cuenta que genera el mismo mensaje para Firefox, Chrome y Explorer, personalizándolo.

Y a continuación, leyendo un poco más el código, vemos que nos va a enlazar a una página de descarga de software (Canaria, para más señas) y que nos instalará barras de herramientas y demás porquerías...

Así que ni corto ni perezoso, cierro la ventana. Y por si las moscas, busco a ver si hay algún rootkit que se haya colado en el sistema. Para ello tenemos una excelente herramienta en Debian, llamada rkhunter. Se instala desde synaptic o desde consola con un simple sudo aptitude install rkhunter. Se instala actualizado, pero podemos forzar la actualización en ocasiones posteriores con un sudo rkhunter --update

Una vez instalado, desde la consola, lo ejecutamos: sudo rkhunter --check

Irá mostrando los pasos que está haciendo, a medida que pasa por las diferentes fases.

Y al final nos indica el resultado. Como véis, estoy libre de pecado. Me avisa que tengo activo el acceso como root por ssh, pero como tengo capado el ssh, no hay problema... Tenéis el log generado en /var/log/rkhunter.log, y allí podéis ver más detenidamente el trabajo realizado. A mí me aparece un fichero sospechoso en el resumen, pero lo he mirado, y no es preocupante.

Pues eso es todo. ¡Ah, no!. Al salir esta mañana estaba lloviendo, así que he vuelto para coger el coche... y me he llevado una bronca... Todavía no sé porqué...

¡A mojarse tocan!...cariño...

Suscribirse a:

Entradas (Atom)